Um cenário muito comum para quem utiliza os serviços do Microsoft 365, é ter os seus usuários sincronizados a partir do Active Directory local. Para isso, é instalado uma ferramenta da Microsoft, o Azure AD Connect. Ele é responsável por realizar o sincronismo dos usuários, grupos e etc.

Dado a importância desse serviço,

o seu está com redundância habilitada? Se não está, veja neste artigo como você

pode configurar a redundância do seu ambiente.

A configuração é bem simples.

Para isso, basta instalar o Azure AD Connect em um segundo servidor,

preferencialmente em um local diferente. Caso você utilize o Azure AD Connect

no seu datacenter local, instale o servidor secundário para o Azure AD Connect na

AWS. Caso você já utilize na AWS, instale o client secundário em uma região ou

zona de disponibilidade diferente.

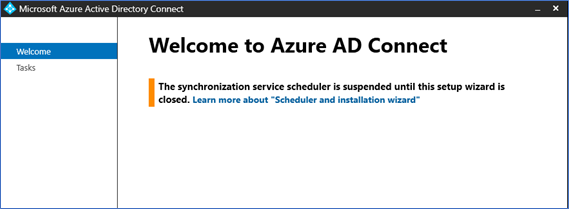

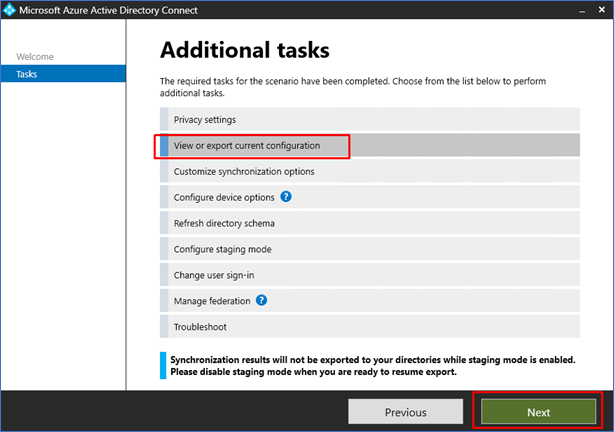

Para iniciar o processo, no Azure

AD Connect principal, exporte as configurações. Copie o arquivo xml exportado e

coloque em uma pasta do servidor que será instalado o Azure AD Connect

secundário.

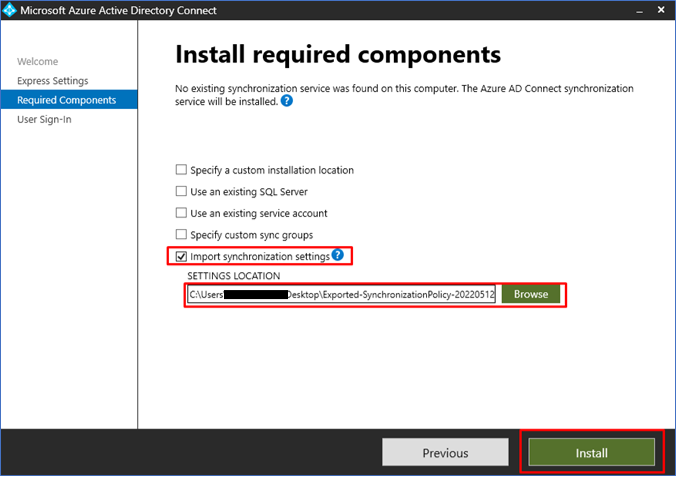

Ao executar o instalador no

servidor secundário, escolha a opção Customize. Na próxima tela,

marque a opção Import synchronization settings e selecione o

arquivo exportado anteriormente. Em seguida clique em Install. Quando

solicitado, insira o usuário que tenha permissão no Tenant do Microsoft 365.

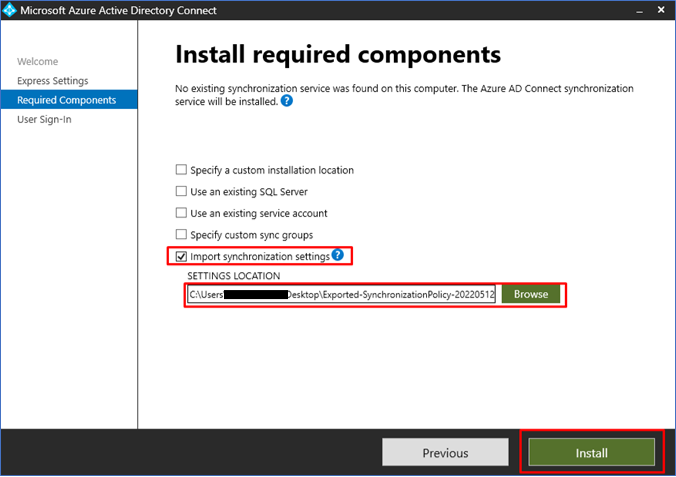

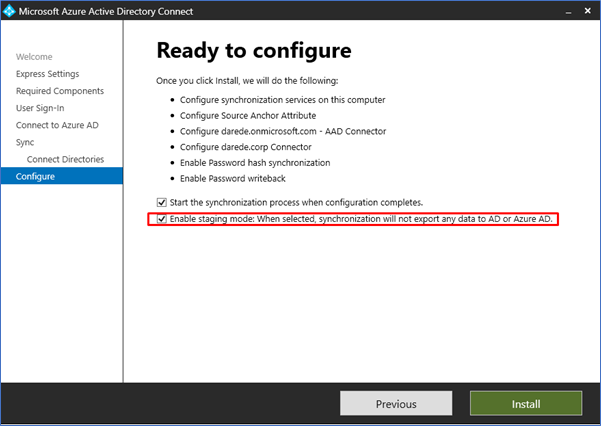

Antes de iniciar a instalação com

as configurações importadas, se atente na tela abaixo. É muito importante que

você mantenha as duas caixas de seleção habilitada, e só então clique em

Install. Dessa forma ele será configurado já no modo staging mode. Ele não fará

nenhuma replicação para o Azure AD. Ele ficará em stand-by, e você só o

acionará em caso de falha do primário.

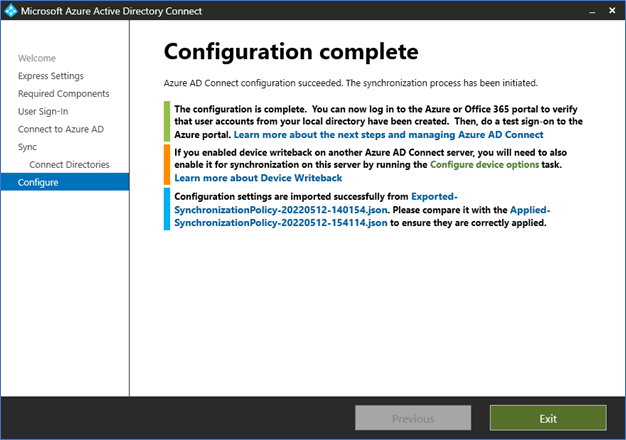

Ao concluir o processo, ele te

mostrará uma tela de confirmação. Se atente as informações, tal como a que se

você utiliza o Device Writeback, você deve definir essa opção manualmente no

novo Azure AD Connect.

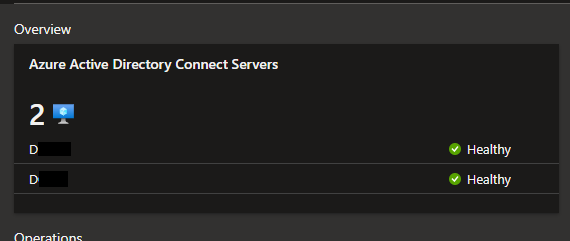

Ao fim do processo, você já

estará com o Azure AD Connect em staging mode, e você pode verificar no Azure

AD que ele já estará aparecendo em Azure AD Connect Health.

anderson.vilanova@darede.com.br

O José Anderson Vila Nova Profissional de Infraestrutura com ênfase em produtos Microsoft, com experiência no suporte e implantação de aplicativos e serviços. Ele possui diversas certificações técnicas e das duas maiores plataformas de serviços em nuvem: a MS100 da Microsoft e a AWS Cloud Practitioner.