Case

A Red Asset é uma empresa de recebíveis sólida e com mais de 28 anos no mercado, que realiza operações de crédito e fomento a médias e grandes empresas, entregando resultados consistentes e reconhecidos no mercado.

A Darede, empresa parceira Advanced AWS, conta com uma série de profissionais altamente capacitados, e por isso foi convidada para participar deste projeto. A experiência em migrações e sustentação em Instituições Financeiras também foi um fator preponderante para o convite e participação no processo.

O Desafio:

Com um crescimento rápido e constante, a Red Asset obtém cada vez mais reconhecimento entre seus clientes e parceiros, resultando em um aumento expressivo de novos negócios para a empresa. Assim, a Red Asset observou a necessidade de ter um time de especialistas dedicado ao atendimento de eventos notáveis de segurança, com monitoramento proativo, resposta e remediação a incidentes de segurança, atividades de correção.

Desafios e pontos de atenção deste cenário:

- Necessidade de atendimento 24×7;

- Gestão de eventos notáveis e resposta a incidentes de segurança;

- Implementação e gestão de uma Solução de SIEM para SOC com Elastic Stack;

- Monitoramento de todos os recursos AWS em todas as regiões;

- Custo elevado com mão de obra especializada em segurança nos cenários de tecnologia;

- S3;

- LifeCycle Manager;

Arquitetura e Implantação

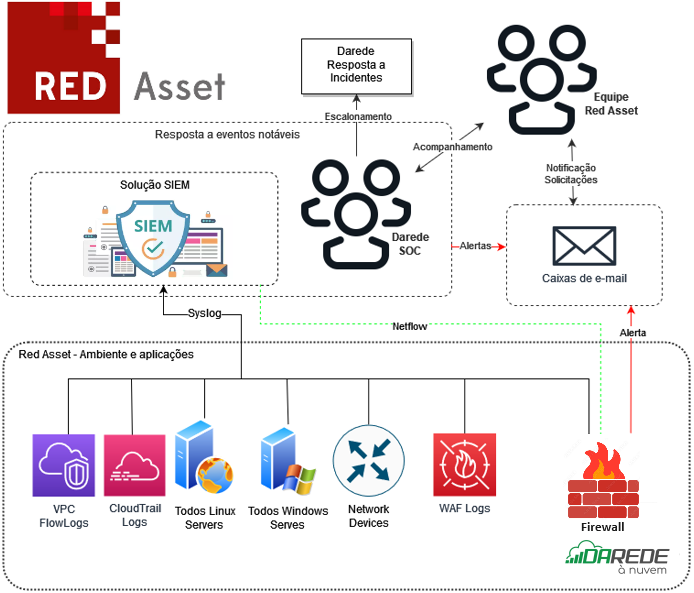

Baseando-se nos elementos apontados acima, a Darede planejou e arquitetou o ambiente para implementação da solução de SIEM para SOC com Elastic Stack, com centralização de logs e análise inteligente de eventos de segurança.

Abaixo estão as definições e funcionalidades da solução proposta para a Red Asset, em execução na AWS:

- Implementação e gestão da solução de SIEM para SOC com Elastic Stack;

- Time especializado para resposta a eventos notáveis de segurança;

- Atendimento 24×7 com escalonamento e plantão;

- Gestão de logs centralizada e políticas de lifecycle para o consumo dos logs, incluindo CloudTrail logs e VPC Flowlogs;

- Melhoria contínua com AWS SecurityHub;

A figura 1 é um diagrama macro da solução proposta para a Red Asset, que busca descrever o ambiente final:

Resultado

Ao término do projeto, a Red Asset passou a contar com um ambiente seguro, estável e escalável.

Abaixo uma listagem dos benefícios e resultados desta implementação:

- Solução disponível 24/7

- Alta disponibilidade da solução implementada na AWS;

- Escalabilidade dos recursos na AWS provisionados;

- Facilidade de integração de serviços com AWS: S3, VPC FlowLogs etc;

- Múltiplas regiões atendidas;

- Monitoramento e atendimento 24/7

- Redução de 60% de eventos notáveis de segurança ajuste constantes de regras e automação de remediações;

- Escalabilidade dos recursos na AWS provisionados;

- Notificação de eventos críticos de segurança por SMS;